목표

- 기본 문법인 조건문, 함수, 프로비저너, null_resource, moved 블록, 환경변수에 대해서 알아본다.

- 프로바이더에 대해 알아본다.

조건문

- 조건식은 ? 기호를 기준으로 왼쪽은 조건이며, 오른쪽은 : 기호를 기준으로 왼쪽이 조건에 대해 true가 반환되는 경우이고 오른쪽이 false가 반환되는 경우다.

- 다음의 예에서 var.a가 빈 문자열이 아니라면 var.a를 나타내지만, 비어 있을 때는 “default-a”를 반환한다

# <조건 정의> ? <옳은 경우> : <틀린 경우>

var.a != "" ? var.a : "default-a"명시적인 형태 작성을 권장

# 조건식 형태 권장 사항

var.example ? 12 : "hello" # 비권장

var.example ? "12" : "hello" # 권장

var.example ? tostring(12) : "hello" # 권장조건문 main.tf 예제 작성

variable "enable_file" {

default = true

}

resource "local_file" "foo" {

count = var.enable_file ? 1 : 0

content = "foo!"

filename = "${path.module}/foo.bar"

}

output "content" {

value = var.enable_file ? local_file.foo[0].content : ""

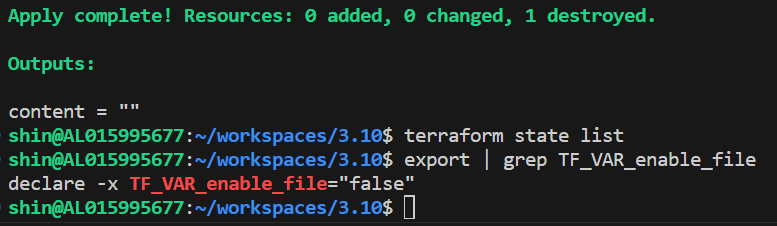

}TF_VAR 변수 이름으로 실행

# 변수 우선순위3 : 환경 변수 (TF_VAR 변수 이름)

export TF_VAR_enable_file=false

export | grep TF_VAR_enable_file

#

terraform init && terraform plan && terraform apply -auto-approve

terraform state list

환경변수가 우선순위가 높아서 파일 생성이 되지 않았다.

환경 변수 삭제 후 재실행

# 환경 변수 삭제

unset TF_VAR_enable_file

export | grep TF_VAR_enable_file

# 재실행

terraform plan && terraform apply -auto-approve

terraform state list

#

echo "local_file.foo[0]" | terraform console

echo "local_file.foo[0].content" | terraform console

정상 동작 하였다.

함수

테라폼은 프로그래밍 언어적인 특성을 가지고 있어서, 값의 유형을 변경하거나 조합할 수 있는 내장 함수를 사용 할 수 있다

함수 main.tf 예제 작성

resource "local_file" "foo" {

content = upper("foo! bar!")

filename = "${path.module}/foo.bar"

}

upper로 대문자가 되는 것을 확인 했다.

프로비저너

프로비저너는 프로바이더와 비슷하게 ‘제공자’로 해석되나, 프로바이더로 실행되지 않는 커맨드와 파일 복사 같은 역할을 수행 - 링크

프로비저너 main.tf 예제 작성

variable "sensitive_content" {

default = "secret"

#sensitive = true

}

resource "local_file" "foo" {

content = upper(var.sensitive_content)

filename = "${path.module}/foo.bar"

provisioner "local-exec" {

command = "echo The content is ${self.content}"

}

provisioner "local-exec" {

command = "abc"

on_failure = continue

}

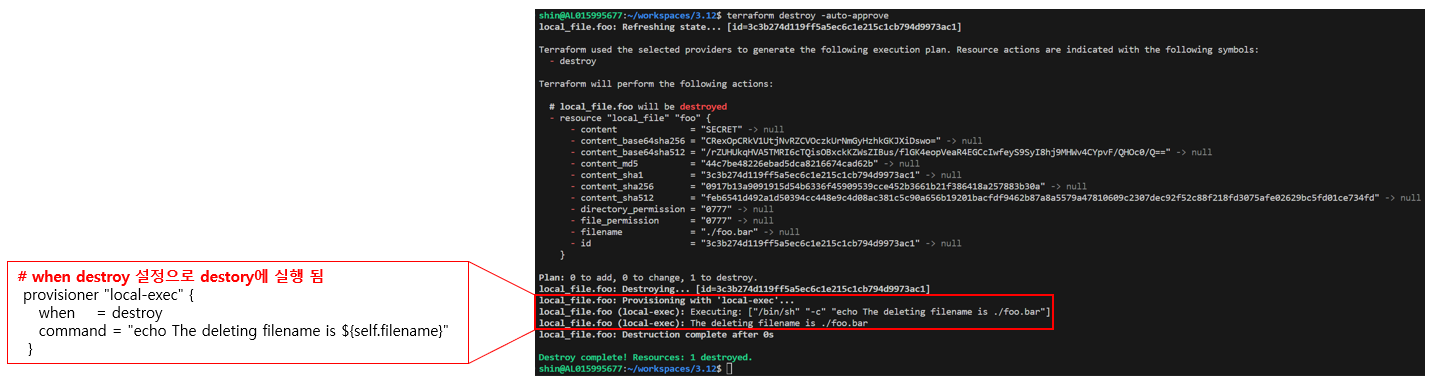

provisioner "local-exec" {

when = destroy

command = "echo The deleting filename is ${self.filename}"

}

}

terraform init && terraform plan 후에 평소와 다르게 프로비저너는 plan 이후에 결과 유추가 불가능 하다는 것을 알 수 있다!

on_failure 설정으로 에러가 발생해도 정상 실행 되는 것을 확인 할 수 있다.

when 설정으로 destroy에 실행하게 했다.

- local-exec 프로비저너: 테라폼이 실행되는 환경에서 수행할 커맨드를 정의 - 링크

- 리눅스나 윈도우 등 테라폼을 실행하는 환경에 맞게 커맨드를 정의, 아래 사용하는 인수 값

- command(필수) : 실행할 명령줄을 입력하며 << 연산자를 통해 여러 줄의 커맨드 입력 가능

- working_dir(선택) : command의 명령을 실행할 디렉터리를 지정해야 하고 상대/절대 경로로 설정

- interpreter(선택) : 명령을 실행하는 데 필요한 인터프리터를 지정하며, 첫 번째 인수로 인터프리터 이름이고 두 번째부터는 인터프리터 인수 값

- environment(선택) : 실행 시 환경 변수 는 실행 환경의 값을 상속받으며, 추가 또는 재할당하려는 경우 해당 인수에 key = value 형태로 설정

- 리눅스나 윈도우 등 테라폼을 실행하는 환경에 맞게 커맨드를 정의, 아래 사용하는 인수 값

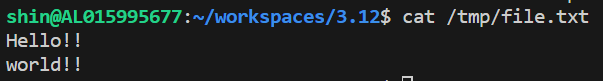

local-exec main.tf 예제 작성

resource "null_resource" "example1" {

provisioner "local-exec" {

command = <<EOF

echo Hello!! > file.txt

echo $ENV >> file.txt

EOF

interpreter = [ "bash" , "-c" ]

working_dir = "/tmp"

environment = {

ENV = "world!!"

}

}

}

Hello!!

World!!

확인!

원격지 연결

# connection 블록으로 원격지 연결 정의

resource "null_resource" "example1" {

connection {

type = "ssh"

user = "root"

password = var.root_password

host = var.host

}

provisioner "file" {

source = "conf/myapp.conf"

destination = "/etc/myapp.conf"

}

provisioner "file" {

source = "conf/myapp.conf"

destination = "C:/App/myapp.conf"

connection {

type = "winrm"

user = "Administrator"

password = var.admin_password

host = var.host

}

}

}

connection 적용 인수와 설명 - 링크

file 프로비저너 구성 예

테라폼을 실행하는 시스템에서 연결 대상으로 파일 또는 디렉터리를 복사하는 데 사용 - 링크

- 사용되는 인수

- source :

- 소스 파일 또는 디렉터리로

- 현재 작업 중인 디렉터리에 대한 상대 경로 또는 절대 경로로 지정

- content와 함께 사용할 수 없다.

- content :

- 연결 대상에 복사할 내용을 정의

- 대상이 디렉터리인 경우 tf-file-content 파일이 생성

- 대상이 파일인 경우 해당 파일에 내용이 기록

- source와 함께 사용할 수 없다.

- destination:

- 필수 항목

- 항상 절대 경로로 지정

- 파일 또는 디렉터리

- source :

- destination 지정 시 주의해야 할 점은 winrm 연결은 디렉터리가 없는 경우 자동으로 생성하지만, ssh 연결의 경우 대상 디렉터리가 존재해야 한다.

- "/"에 대해서 동작 차이가 있다.

- /foo/ -> /foo/ 내에 있는 파일만 업로드

- /tmp/~~~

- /foo -> 폴더로 업로드

- /tmp/foo/~~~

- /foo/ -> /foo/ 내에 있는 파일만 업로드

resource "null_resource" "foo" {

# myapp.conf 파일이 /etc/myapp.conf 로 업로드

provisioner "file" {

source = "conf/myapp.conf"

destination = "/etc/myapp.conf"

}

# content의 내용이 /tmp/file.log 파일로 생성

provisioner "file" {

content = "ami used: ${self.ami}"

destination = "/tmp/file.log"

}

# configs.d 디렉터리가 /etc/configs.d 로 업로드

provisioner "file" {

source = "conf/configs.d"

destination = "/etc"

}

# apps/app1 디렉터리 내의 파일들만 D:/IIS/webapp1 디렉터리 내에 업로드

provisioner "file" {

source = "apps/app1/"

destination = "D:/IIS/webapp1"

}

}remote-exec 프로비저너

- remote-exec 프로비저너 : 원격지 환경에서 실행할 커맨드와 스크립트를 정의 - 링크

- 예를 들면 AWS의 EC2 인스턴스를 생성하고 해당 VM에서 명령을 실행하고 패키지를 설치하는 등의 동작을 의미한다.

- 사용하는 인수는 다음과 같고 각 인수는 서로 배타적이다.

- inline : 명령에 대한 목록으로 [ ] 블록 내에 “ “로 묶인 다수의 명령을 , 로 구분해 구성한다.

- script : 로컬의 스크립트 경로를 넣고 원격에 복사해 실행한다.

- scripts : 로컬의 스크립트 경로의 목록으로 [ ] 블록 내에 “ “로 묶인 다수의 스크립트 경로를 , 로 구분해 구성한다

- script 또는 scripts의 대상 스크립트 실행에 필요한 인수는 관련 구성에서 선언할 수 없으므로 필요할 때 file 프로바이더로 해당 스크립트를 업로드하고 inline 인수를 활용해 스크립트에 인수를 추가한다.

resource "aws_instance" "web" {

# ...

# Establishes connection to be used by all

# generic remote provisioners (i.e. file/remote-exec)

connection {

type = "ssh"

user = "root"

password = var.root_password

host = self.public_ip

}

provisioner "file" {

source = "script.sh"

destination = "/tmp/script.sh"

}

provisioner "remote-exec" {

inline = [

"chmod +x /tmp/script.sh",

"/tmp/script.sh args",

]

}

}

null_resource와 terraform_data

테라폼 1.4 버전이 릴리즈되면서 기존 null_resource 리소스를 대체하는 terraform_data 리소스가 추가되었다

null_resource :

아무 작업도 수행하지 않는 리소스를 구현 - 링크

- 주로 사용되는 시나리오

- 프로비저닝 수행 과정에서 명령어 실행

- 프로비저너와 함께 사용

- 모듈, 반복문, 데이터 소스, 로컬 변수와 함께 사용

- 출력을 위한 데이터 가공

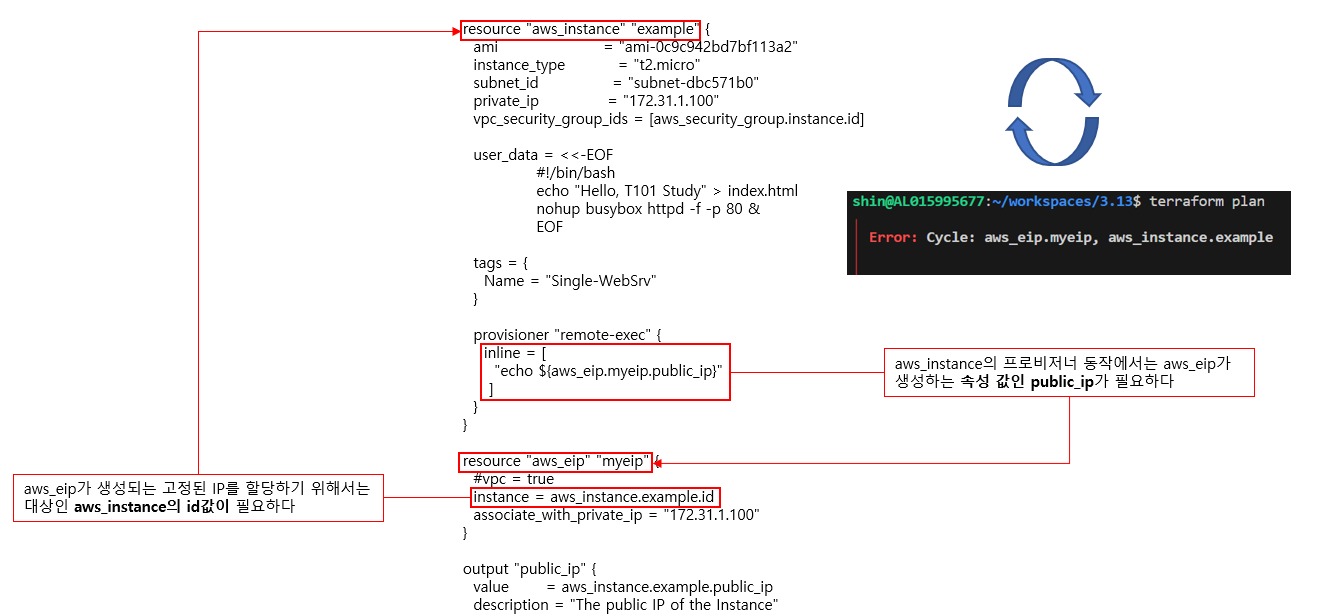

- 예를 들어 다음의 상황을 가정

- AWS EC2 인스턴스를 프로비저닝하면서 웹서비스를 실행시키고 싶다

- 웹서비스 설정에는 노출되어야 하는 고정된 외부 IP가 포함된 구성이 필요하다. 따라서 aws_eip 리소스를 생성해야 한다.

null_resource를 이해하기 위한 main.tf 예제

provider "aws" {

region = "ap-northeast-2"

}

resource "aws_security_group" "instance" {

name = "t101sg"

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = 22

to_port = 22

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

}

resource "aws_instance" "example" {

ami = "ami-0c9c942bd7bf113a2"

instance_type = "t2.micro"

subnet_id = "subnet-dbc571b0"

private_ip = "172.31.1.100"

vpc_security_group_ids = [aws_security_group.instance.id]

user_data = <<-EOF

#!/bin/bash

echo "Hello, T101 Study" > index.html

nohup busybox httpd -f -p 80 &

EOF

tags = {

Name = "Single-WebSrv"

}

provisioner "remote-exec" {

inline = [

"echo ${aws_eip.myeip.public_ip}"

]

}

}

resource "aws_eip" "myeip" {

#vpc = true

instance = aws_instance.example.id

associate_with_private_ip = "172.31.1.100"

}

output "public_ip" {

value = aws_instance.example.public_ip

description = "The public IP of the Instance"

}

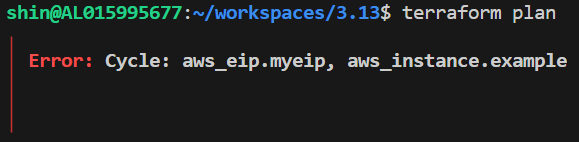

코드 실행시 에러가 발생한다.

aws_eip가 aws_instance의 id값,

aws_instance가 aws_eip의 속성 값인 public_ip

를 서로 가져 오면서 Cycle 구조를 만들었다.

null_resource를 사용하여 해결한 코드

provider "aws" {

region = "ap-northeast-2"

}

resource "aws_security_group" "instance" {

name = "t101sg"

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = 22

to_port = 22

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

}

resource "aws_instance" "example" {

ami = "ami-0c9c942bd7bf113a2"

instance_type = "t2.micro"

subnet_id = "subnet-0b92d8356a0cbca38"

private_ip = "172.31.0.100"

key_name = "kp-kaje" # 각자 자신의 EC2 SSH Keypair 이름 지정

vpc_security_group_ids = [aws_security_group.instance.id]

user_data = <<-EOF

#!/bin/bash

echo "Hello, T101 Study" > index.html

nohup busybox httpd -f -p 80 &

EOF

tags = {

Name = "Single-WebSrv"

}

}

resource "aws_instance" "example" {

ami = "ami-0c9c942bd7bf113a2"

instance_type = "t2.micro"

subnet_id = "subnet-0b92d8356a0cbca38"

private_ip = "172.31.0.100"

key_name = "" # 각자 자신의 EC2 SSH Keypair 이름 지정

vpc_security_group_ids = [aws_security_group.instance.id]

user_data = <<-EOF

#!/bin/bash

echo "Hello, T101 Study" > index.html

nohup busybox httpd -f -p 80 &

EOF

tags = {

Name = "Single-WebSrv"

}

}

resource "aws_eip" "myeip" {

#vpc = true

instance = aws_instance.example.id

associate_with_private_ip = "172.31.0.100"

}

resource "null_resource" "echomyeip" {

provisioner "remote-exec" {

connection {

host = aws_eip.myeip.public_ip

type = "ssh"

user = "ubuntu"

private_key = file("/home/kaje/.pem") # 각자 자신의 EC2 SSH Keypair 파일 위치 지정

#password = "qwe123"

}

inline = [

"echo ${aws_eip.myeip.public_ip}"

]

}

}

output "public_ip" {

value = aws_instance.example.public_ip

description = "The public IP of the Instance"

}

output "eip" {

value = aws_eip.myeip.public_ip

description = "The EIP of the Instance"

}

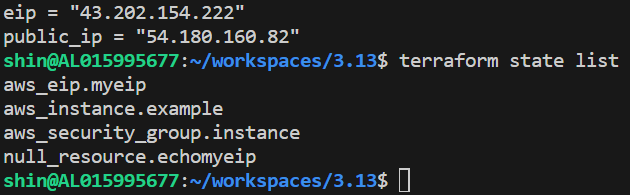

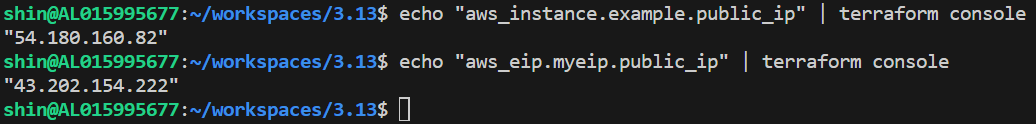

null_resource를 사용하여 Cycle 에러가 해결 된 것을 알수 있다.

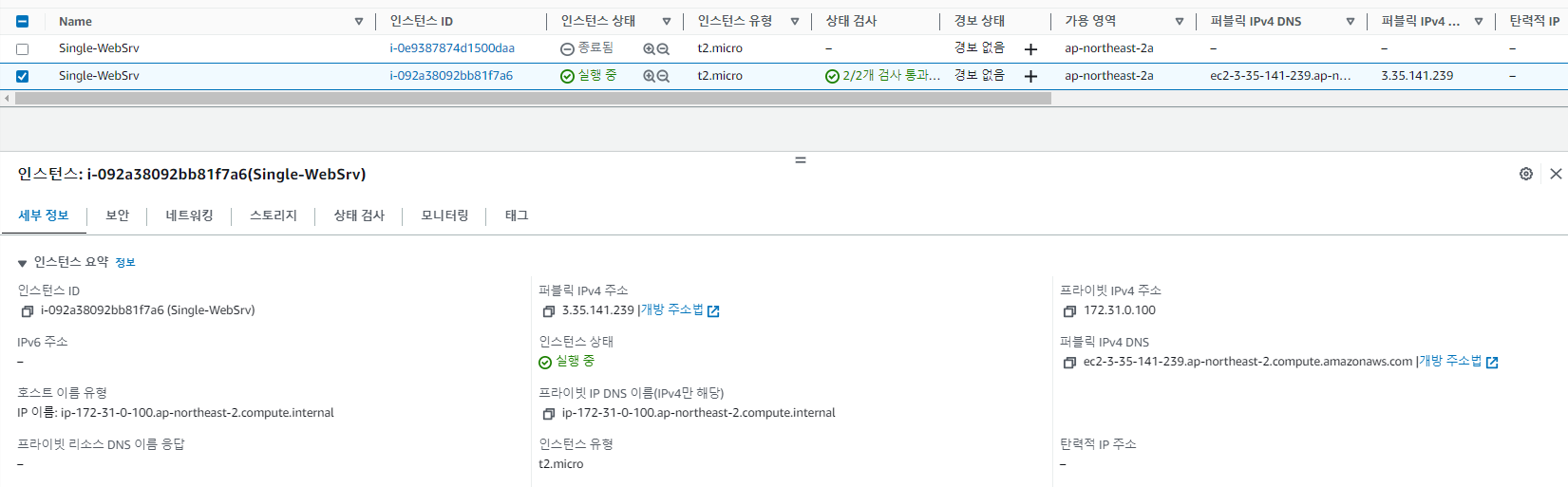

생성 완료

# 유동 공인 IP로 SSH 접속이 될까요?

유동 공인 IP로 생성 되게 코드를 수정했다.

provider "aws" {

region = "ap-northeast-2"

}

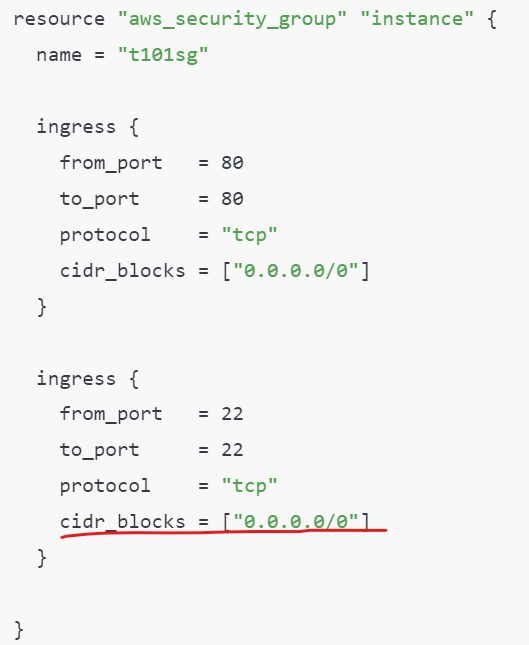

resource "aws_security_group" "instance" {

name = "t101sg"

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = 22

to_port = 22

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

}

resource "aws_instance" "example" {

ami = "ami-0c9c942bd7bf113a2"

instance_type = "t2.micro"

subnet_id = "subnet-7034ff1b"

private_ip = "172.31.0.100"

key_name = "test001" # 각자 자신의 EC2 SSH Keypair 이름 지정

vpc_security_group_ids = [aws_security_group.instance.id]

user_data = <<-EOF

#!/bin/bash

echo "Hello, T101 Study" > index.html

nohup busybox httpd -f -p 80 &

EOF

tags = {

Name = "Single-WebSrv"

}

}

output "public_ip" {

value = aws_instance.example.public_ip

description = "The public IP of the Instance"

}

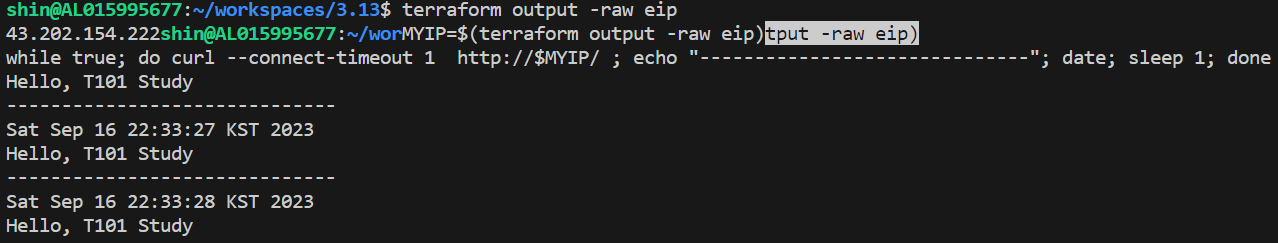

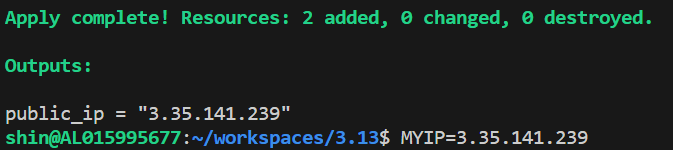

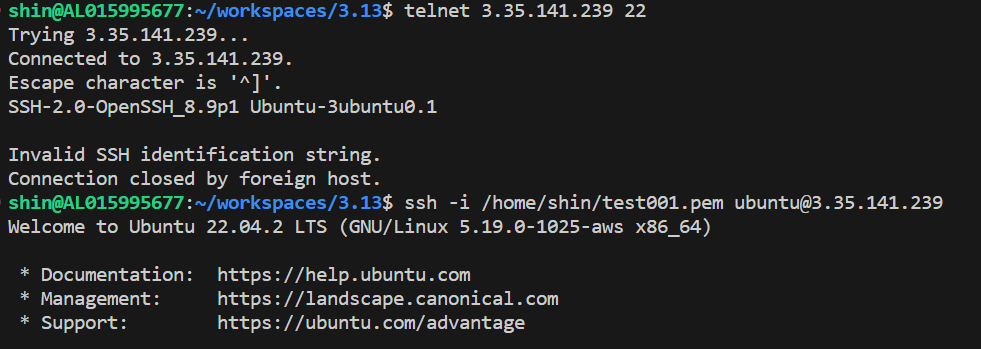

유동 공인 IP로 잘 생성 되는 것을 확인 했다.

잘 된다.

시큐리티그룹 ingress가 전체 오픈이라서 잘 되는 것 같다.

- trigger는 임의의 string 형태의 map 데이터를 정의하는데, 정의된 값이 변경되면 null_resource 내부에 정의된 행위를 다시 실행한다.

- trigger 정의와 동작 예제

resource "null_resource" "foo" {

triggers = {

ec2_id = aws_instance.bar.id # instance의 id가 변경되는 경우 재실행

}

...생략...

}

resource "null_resource" "bar" {

triggers = {

ec2_id = time() # 테라폼으로 실행 계획을 생성할 떄마다 재실행

}

...생략...

}

terraform_data : ‘잘가, null_resource’ - 링크 링크2

- 이 리소스 또한 자체적으로 아무것도 수행하지 않지만 null_resource는 별도의 프로바이더 구성이 필요하다는 점과 비교하여 추가 프로바이더 없이 테라폼 자체에 포함된 기본 수명주기 관리자가 제공된다는 것이 장점이다.

- 사용 시나리오는 기본 null_resource와 동일하며 강제 재실행을 위한 trigger_replace와 상태 저장을 위한 input 인수와 input에 저장된 값을 출력하는 output 속성이 제공된다.

- triggers_replace에 정의되는 값이 기존 map 형태에서 tuple로 변경되어 쓰임이 더 간단해졌다

- terraform_data 리소스의 trigger_replace 정의와 동작 예제

resource "terraform_data" "foo" {

triggers_replace = [

aws_instance.foo.id,

aws_instance.bar.id

]

input = "world"

}

output "terraform_data_output" {

value = terraform_data.foo.output # 출력 결과는 "world"

}

moved 블록

- 테라폼의 State에 기록되는 리소스 주소의 이름이 변경되면 기존 리소스는 삭제되고 새로운 리소스가 생성됨을 앞서 설명에서 확인했다.

- 하지만 테라폼 리소스를 선언하다 보면 이름을 변경해야 하는 상황이 발생하기도 하는데, 예를 들면 다음과 같다.

- 리소스 이름을 변경

- count로 처리하던 반복문을 for_each로 변경

- 리소스가 모듈로 이동하여 참조되는 주소가 변경

- 리소스의 이름은 변경되지만 이미 테라폼으로 프로비저닝된 환경을 그대로 유지하고자 하는 경우 테라폼 1.1 버전부터 moved 블록을 사용할 수 있다.

- ‘moved’라는 단어가 의미하는 것처럼 테라폼 State에서 옮겨진 대상의 이전 주소와 새 주소를 알리는 역할을 수행한다.

- moved 블록 이전에는 State를 직접 편집하는 terraform state mv 명령을 사용하여 State를 건드려야 하는 부담이 있었다면, moved 블록은 State에 접근 권한이 없는 사용자라도 변경되는 주소를 리소스 영향 없이 반영할 수 있다.

예제

실행시 제거나 생성 없음!

Plan: 0 to add, 0 to change, 0 to destroy.

resource "local_file" "b" {

content = "foo!"

filename = "${path.module}/foo.bar"

}

moved {

from = local_file.a

to = local_file.b

}

output "file_content" {

value = local_file.b.content

}

CLI를 위한 시스템 환경 변수

- 테라폼은 환경 변수를 통해 실행 방식과 출력 내용에 대한 옵션을 조절할 수 있다. - 링크

- 시스템 환경 변수 설정으로, 영구적으로 로컬 환경에 적용되는 옵션이나 별도 서버 환경에서 실행하기 위한 옵션을 부여 가능.

- 이를 통한 로컬 작업 환경과 다른 환경 구성에서만 사용될 특정 옵션을 적용.

Mac/리눅스/유닉스: export <환경 변수 이름>=<값>

Windows CMD: set <환경 변수 이름>=<값>

Windows PowerShell: $Env:<환경 변수 이름>='<값>'TF_LOG : 테라폼의 stderr 로그에 대한 레벨을 정의

- trace, debug, info, warn, error, off를 설정할 수 있고 관련 환경 변수가 없는 경우 off와 동일하다

- 디버깅을 위한 로그 관련 환경 변수 설명은 다음과 같다

- TF_LOG: 로깅 레벨 지정 또는 해제

- TF_LOG_PATH: 로그 출력 파일 위치 지정

- TF_LOG_CORE: TF_LOG와 별도로 테라폼 자체 코어에 대한 로깅 레벨 지정 또는 해제

- TF_LOG_PROVIDER: TF_LOG와 별도로 테라폼에서 사용하는 프로바이더에 대한 로깅 레벨 지정 또는 해제

- 환경에 맞게 TF_LOG를 info로 설정하고, terraform plan 동작을 실행하면 테라폼 출력에 관련 로그가 출력된다

TF_LOG=info terraform plan

...TF_INPUT : 값을 false 또는 0으로 설정하면 테라폼 실행 시 인수에 -input=false 를 추가한 것과 동일한 수행 결과를 확인

- 환경에 맞게 TF_INPUT을 0으로 설정하고 terraform plan 동작 실행하면 입력받는 동작을 수행하지 않으므로 입력 변수를 입력해야 하는 경우 에러가 출력된다

TF_INPUT=0 terraform plan

Error : No value for required variableTF_VAR_name : TF_VAR_<변수 이름>을 사용하면 입력 시 또는 default로 선언된 변수 값을 대체한다

TF_CLI_ARGS / TF_CLI_ARGS_subcommand : 테라폼 실행 시 추가할 인수를 정의

# TF_CLI_ARGS="-input=false" terraform apply -auto-approve 는 terraform apply -input=false -auto-approve 와 같다

TF_CLI_ARGS="-input=false" terraform apply -auto-approve

Error: No value for required variable

# TF_CLI_ARGS_apply로 인수를 정의하면 terraform apply 커맨드 수행 시에만 동작한다

export TF_CLI_ARGS_apply="-input=false"

terraform apply -auto-approve

<에러>

terraform plan

<정상 계획 예측 출력>

TF_DATA_DIR : State 저장 백엔드 설정과 같은 작업 디렉터리별 데이터를 보관하는 위치를 지정

- 데이터는 .terraform 디렉터리 위치에 기록되지만 TF_DATA_DIR에 경로가 정의되면 기본 경로를 대체하여 사용된다.

- 일관된 테라폼 사용을 위해서 해당 변수는 실행 시마다 일관되게 적용될 수 있도록 설정하는 것이 중요하다.

- 설정 값이 이전 실행 시에만 적용되는 경우 init 명령으로 수행된 모듈, 아티팩트 등의 파일을 찾지 못한다.

- 이미 terraform init이 수행된 상태에서 TF_DATA_DIR로 경로를 재지정하고 실행하는 경우 플러그인 설치가 필요하다는 메시지 출력을 확인할 수 있다.

TF_DATA_DIR=./.terraform_tmp terraform plan

Error: Required plugins anr not installed

프로바이더

프로바이더 구성

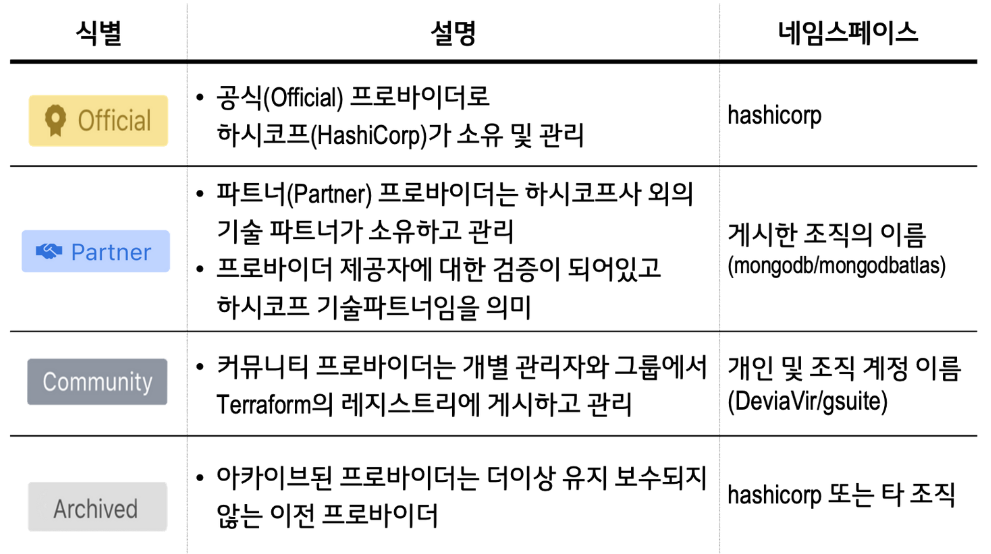

테라폼 레지스트리의 프로바이더 목록에는 유지 보수 및 게시에 대한 권한에 따라 Tier 정보가 제공 - 링크

official, partner 를 사용하는 것을 권장한다.

로컬 이름과 프로바이더 지정

- terraform 블록의 required_providers 블록 내에 <로컬 이름> = { } 으로 여러 개의 프로바이더를 정의할 수 있다. 여기서 사용되는 로컬 이름은 테라폼 모듈 내에서 고유해야 한다. 로컬 이름과 리소스 접두사는 독립적으로 선언되며, 각 프로바이더의 소스 경로가 지정되면 프로바이더의 고유 접두사가 제공된다. 만약 동일한 접두사를 사용하는 프로바이더가 선언되는 경우 로컬 이름을 달리해 관련 리소스에서 어떤 프로바이더를 사용하는지 명시적으로 지정할 수 있다.

- 예를 들어 다음의 main.tf에서처럼 동일한 http 이름을 사용하는 다수의 프로바이더가 있는 경우 각 프로바이더에 고유한 이름을 부여하고 리소스와 데이터 소스에 어떤 프로바이더를 사용할지 provider 인수에 명시한다. 단, 동일한 source에 대해 다수의 정의는 불가능한다.

terraform {

required_providers {

architech-http = {

source = "architect-team/http"

version = "~> 3.0"

}

http = {

source = "hashicorp/http"

}

aws-http = {

source = "terraform-aws-modules/http"

}

}

}

data "http" "example" {

provider = aws-http

url = "https://checkpoint-api.hashicorp.com/v1/check/terraform"

request_headers = {

Accept = "application/json"

}

}

단일 프로바이더의 다중 정의

- 동일한 프로바이더를 사용하지만 다른 조건을 갖는 경우, 사용되는 리소스마다 별도로 선언된 프로바이더를 지정해야 하는 경우가 있다. 예를 들면, AWS 프로바이더를 사용하는데 서로 다른 권한의 IAM을 갖는 Access ID 또는 대상 리전을 지정해야 하는 경우다. 이때는 프로바이더 선언에서 alias를 명시하고 사용하는 리소스와 데이터 소스에서는 provider 메타인수를 사용해 특정 프로바이더를 지정할 수 있다. provider 메타인수에 지정되지 않은 경우 alias가 없는 프로바이더가 기본 프로바이더로 동작한다.

# region 1

provider "aws" {

region = "ap-southeast-1"

}

# region 2

provider "aws" {

alias = "seoul"

region = "ap-northeast-2"

}

resource "aws_instance" "app_server1" {

ami = "ami-06b79cf2aee0d5c92"

instance_type = "t2.micro"

}

resource "aws_instance" "app_server2" {

provider = aws.seoul

ami = "ami-0ea4d4b8dc1e46212"

instance_type = "t2.micro"

}

프로바이더 요구사항 정의

- 테라폼 실행 시 요구되는 프로바이더 요구사항은 terraform 블록의 required_providers 블록에 여러 개를 정의할 수 있다. source에는 프로바이더 다운로드 경로를 지정하고 version은 버전 제약을 명시한다.

- 호스트 주소 : 프로바이더를 배포하는 주소로서 기본값은 registry.terraform.io

- 네임스페이스 : 지정된 레지스트리 내에서 구분하는 네임스페이스로, 공개된 레지스트리 및 Terraform Cloud의 비공개 레지스트리의 프로바이더를 게시하는 조직을 의미

- 유형 : 프로바이더에서 관리되는 플랫폼이나 서비스 이름으로 일반적으로 접두사와 일치하나 일부 예외가 있을 수 있음

terraform {

required_providers {

<프로바이더 로컬 이름> = {

source = [<호스트 주소>/]<네임스페이스>/<유형>

version = <버전 제약>

}

...

}

}

프로바이더 간 전환 여부

- 클라우드를 대상으로 테라폼을 사용하는 경우 다른 클라우드 프로바이더로 전환이 가능할까? ⇒ 불가능하다!

- Warning 1 : Multi-region is hard 프로덕션 수준의 멀티 리전은 어렵다

- Active-Active 멀티 리전 서비스를 위해서 ‘지역간 지연 시간, 고유 ID, 최종 일관성’ 등 여러가지 고려사항이 많아서 쉽지 않다.

- Warning 2 : Use aliases sparingly Alias 를 빈번하게 사용하지 말자

- 별칭을 사용하여 두 리전에 배포하는 단일 테라폼 모듈은 한 리전이 다운 시, plan 과 apply 시도가 실패합니다

- 프로덕션 환경은 멀티 리전의 별칭을 사용하는 것보다는, 3장에서 설명한 것 처럼 환경을 완전히 격리해야 합니다. 이를 통해 영향도를 최소화 할 수 있습니다.

'테라폼 > T101[3기]' 카테고리의 다른 글

| T101 - 5주차 / 02 (0) | 2023.10.07 |

|---|---|

| T101 - 5주차 / 01 (0) | 2023.10.06 |

| T101 - 4주차 (0) | 2023.09.24 |

| T101 - 2주차 (0) | 2023.09.09 |

| T101 - 1주차 (0) | 2023.09.02 |